SSh trabaja por el puerto 22 TCP) y una de las herramientas que utiliza ssh para entrar en otros equipos es la aplicación libre Putty.

1. primero procederemos a la instalación.

apt-get install ssh

2. una ves instalado nos vamos al archivo de configuración que lo encontramos en la siguiente ruta

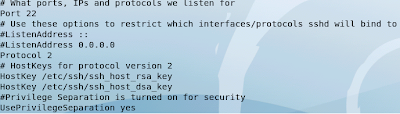

pico /etc/ssh/sshd_config

3. estando dentro del archivo de configuración especificaremos en la línea:

-port 22

Que es por donde pondremos a trabajar a ssh pero si queremos poner otro lo podemos especificando un puerto por enzima de 1024

4. en la línea permitRootLogin que es la que permite el acceso directo al usuario root es recomendable que esta opción este en no por seguridad ya que a nuestro equipo se conectaran equipos de redes publicas teniendo esto en cuenta la línea iría así.

PermitRootLogin no

5. la línea x11Forwarding nos permitirá o denegara la ejecución remota desde una interfase grafica pondremos yes.

x11Forwarding yes

6. para que el servidor le pida una llave al usuario para conectarse descomentamos la siguiente línea

AuthorizedKeysFile /root/.ssh/authorized_keys

Esa será la ruta donde van ir almacenadas las llaves publicas de los usuarios

7. luego nos vamos a la línea PasswordAuthentication y cambiamos yes por no esto lo haremos para que no pida clave si no la llave del usuario.

PasswordAuthentication no

8. después debemos copiar la llave de los usuarios que ingresaran al servidor ssh que es la misma que le dimos en la línea AuthorizedKeysFile la ruta es /root/.ssh/authorized_keys

cp /root/.ssh/id_dsa.pub /root/.ssh/authorized_keys

9. solo nos falta reiniciar el servicio.

/etc/init.d/ssh restart

Configuración del cliente ssh

1. primero que todo instalaremos el cliente ssh

apt-get install ssh-client

2. lcon el siguiente comando creamos un par de llaves dsa para el usuario

ssh-keygen -t dsa

La llave privada se llama id_rsa y la publica id_rsa.pub

3. después de crearlas copiamos la llave pública a la siguiente ruta /root/.ssh/authorized_keys con el siguiente comando

cp /root/.ssh/id_dsa.pub /root/.ssh/authorized_keys

4. ahora podemos probar si nuestro servidor quedo correctamente configurado ingresaremos con el siguiente comando

ssh 10.3.8.154 esta es

En la imagen podemos observar que ya ingresamos al servidor.

Análisis del trafico ssh

En esta imagen observamos la conexión ssh cliente servidor

El cliente hace una petición ssh con un SYN al servidor

El servidor le responde con un SYN,ACK

Vuelve a responder el cliente con un ACK

El servidor responde arrojando datos del protocolo y del equipo.

El cliente hace lo mismo, arroja información de su equipo y demás.

Luego el cliente inicia el intercambio de llaves del servidor.

El servidor responde con un ACK, y inicia en intercambio de llaves del servidor.

Luego establecen un algoritmo de encriptación, crean unas nuevas llaves para crear el túnel ssh y luego inician una comunicación encriptada.

Para finalizar la conexión ssh el cliente le manda una petición de FIN, ACK al servidor el servidor le responde con otro FIN, ACK y el cliente le confirma con un ACK.

No hay comentarios:

Publicar un comentario