NOTA: Antes de utilizar nessus primero daré una pequeña explicación de como es su configuración para poder escanear las vulnerabilidades del equipo que queramos escanear.

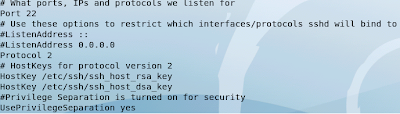

1. después de descargarlo e instalarlo en nuestro equipo nos vamos a inicio todos los programas y luego le damos clic en tenable network security después nessus y escogemos nessus configuration y en la ventana que nos sale le especificaremos

la IP de nuestro equipo dejamos así el puerto que es por donde trabaja nessus por defecto le damos save y si el punto que aparece en verde ya esta conectado correctamente y por ultimo le damos exit.

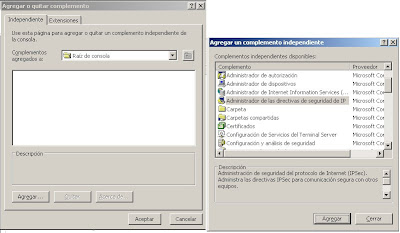

2. después hacemos el mismo procedimiento pero no escogeremos nessus Server si no nessus client se nos abrirá la siguiente ventana en la cual le daremos clic en la parte inferior de la ventana al signo más.

3. se nos abrirá la siguiente ventana mostrándonos varias opciones de escaneo entre ellas escanear un host un rango de direcciones entre otras por ejemplo escogeremos la primera escanear un host y especificaremos la IP del equipo que queremos escanear y por ultimo clic en save.

4. después nos aparecerá el cuadro del principio pero con la ip que especificamos le damos conectar.

5. al momento de darle conectar nos aparecerá esa ventana en la cual le daremos edit.

6. nos aparecerá esta ventana en la cual especificaremos nuestra IP lo demás es opcional le damos save.

7. en esta grafica podremos observar el comienzo del escaneo al equipo que especificamos.

8. cuando termina el escaneo el programa nessus nos muestra un resultado de posibles vulnerabilidades y también nos dice la forma de como corregirlas.

en el equipo 10.3.7.208

Hora de inicio: Viernes, 27 de junio 11:18:58 2008

Hora de finalización: Viernes, 27 de junio 11:22:41 2008

3.La vulnerabilidad en SMB podría permitir la ejecución remota de código (896422) - Check Red

Sinopsis:

Código arbitrario puede ser ejecutado en la máquina remota debido a una falla en el

SMB aplicación.

Descripción:

El mando a distancia versión de Windows contiene una falla en el servidor de mensajes

Block (SMB) de aplicación que podrían permitir a un atacante ejecutar arbitrarias

código en la máquina remota.

Un atacante no necesita ser autenticado para explotar esta falla.

El host remoto es vulnerable al desbordamiento de pila en el campo 'Servidor' que el servicio puede permitir a un atacante ejecutar código arbitrario en la máquina remota con

el 'sistema' privilegios.

Además de esto, la máquina remota es también vulnerable a una información la revelación de vulnerabilidad en SMB que podría permitir a un atacante obtener

porciones de la memoria de la máquina remota.

Solución:

Microsoft ha publicado un conjunto de parches para Windows 2000, XP y 2003:

http://www.microsoft.com/technet/security/bulletin/ms05-027.mspx

Factor de riesgo:

Crítica / CVSS Base Puntuación: 10,0

(CVSS2 # AV: N / AC: L / Au: N / C: C / I: C / A: C)

CVE: CVE-2005-1206

Oferta: 13942

Otras referencias: IAVA :2005-t-0019, OSVDB: 17308

Nessus ID: 18502

2.Port general / TCP

Host remoto en el mismo físico, pero no lógico red

Sinopsis:

La red física está configurada en una forma potencialmente inseguras.

Descripción:

La máquina remota está en una lógica de red diferentes. Sin embargo, es

en la misma subred física.

Un atacante se conectan a través de la misma red como su Nessus

escáner se puede reconfigurar en su sistema para forzarlo

pertenecer a la subred del host remoto.

Esto hace que cualquier filtración entre las dos subredes inútil.

Solución:

Use VLANs para separar las diferentes redes lógicas.

Factor de riesgo:

Bajo

Plugin de salida:

La dirección MAC de la máquina remota se 00:1 c: b0: 3c: d0: 00

Nessus ID: 23971

3. SMB cuenta de visitante para todos los usuarios

Sinopsis:

Es posible acceder a la máquina remota.

Descripción:

El host remoto se está ejecutando uno de los operativos Microsoft Windows

sistemas. Es posible acceder a ella como usuario invitado usando una

cuemta aleatoria.

Solución:

En el grupo de política de cambiar la configuración para

Red de acceso: Compartir y modelo de seguridad para cuentas locales "de

«Sólo para huéspedes - autenticar usuarios locales como invitado 'a

'Classic - autenticar usuarios locales como a sí mismos ».

Factor de riesgo:

Media / CVSS Base Puntuación: 5,0

(CVSS2 # AV: N / AC: L / Au: N / C: P / I: N / A: N)

CVE: CVE-1999-0505

Nessus ID: 26919

4.SMB cuotas de acceso

Sinopsis:

Es posible acceder a una unidad de red compartida.

Descripción:

El mando a distancia tiene una o varias acciones de Windows que puede accederse

a través de la Red.

Dependiendo de la proporción de derechos, puede permitir a un atacante

lectura / escritura de datos confidenciales.

Solución:

Para restringir el acceso bajo Windows, abra el explorador, ¿un derecho

haga clic en las cuotas de cada uno, ir a la 'compartir', y haga clic en

'permisos'

Factor de riesgo:

Alta / CVSS Base Puntuación: 7,5

(CVSS2 # AV: N / AC: L / Au: N / C: P / I: P / A: P)

Plugin de salida:

Las siguientes acciones se puede acceder como nessus185382362220472:

-- Documentos - (lectura, escritura)

+ Contenido de este porcentaje:

..

desktop.ini

Mi m SICA

Mis im genes

Mis v deos

-- Mis documentos - ()

CVE: CVE-1999-0519, CVE-1999-0520

BID: 8026

Otras referencias: OSVDB: 299

Nessus ID: 10396

5.Vulnerabilidad en Server Service podría permitir la ejecución remota de código (917159) - Red de comprobar

Sinopsis:

Código arbitrario puede ser ejecutado en la máquina remota debido a una falla en el

'servidor'.

Descripción:

El host remoto es vulnerable al desbordamiento de pila en el campo 'Servidor' que el servicio

puede permitir a un atacante ejecutar código arbitrario en la máquina remota con

el 'sistema' privilegios.

Además de esto, la máquina remota es también vulnerable a una información

la revelación de vulnerabilidad en SMB que podría permitir a un atacante obtener

porciones de la memoria de la máquina remota.

Solución:

Microsoft ha publicado un conjunto de parches para Windows 2000, XP y 2003:

http://www.microsoft.com/technet/security/bulletin/ms06-035.mspx

Factor de riesgo:

Alta / CVSS Base Puntuación: 7,5

(CVSS2 # AV: N / AC: L / Au: N / C: P / I: P / A: P)

CVE: CVE-2006-1314, CVE-2006-1315

BID: 18863, 18891

Otras referencias: OSVDB: 27154, OSVDB: 27155

Nessus ID: 22034

6.Vulnerabilidad en el servicio de atención al cliente Web podría permitir la ejecución remota de código (911927) - comprobar la red

Sinopsis:

Código arbitrario puede ser ejecutado en la máquina remota.

Descripción:

El mando a distancia versión de Windows contiene una falla en el servicio Cliente Web que

puede permitir a un atacante ejecutar código arbitrario en la máquina remota.

Para explotar esta falla, un atacante necesitaría credenciales para ingresar en el

host remoto.

Solución:

Microsoft ha publicado un conjunto de parches para Windows XP y 2003:

http://www.microsoft.com/technet/security/bulletin/ms06-008.mspx

Factor de riesgo:

Media / CVSS Base Puntuación: 6,5

(CVSS2 # AV: N / AC: L / Au: S / C: P / I: P / A: P)

CVE: CVE-2006-0013

Oferta: 16636

Nessus ID: 20928